В этой статье мы рассмотрим несколько инструментов для реверс-инжиниринга на Kali Linux.

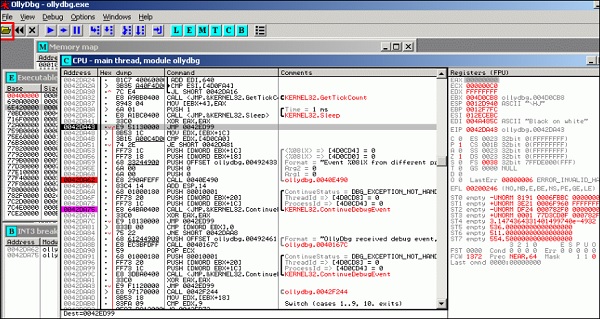

OllyDbg

OllyDbg — это 32-разрядный анализатор на уровне ассемблера для приложений Microsoft Windows. Акцент на анализе двоичного кода делает его особенно полезным в тех случаях, когда исходный код недоступен. Как правило, он используется для взлома коммерческих программ.

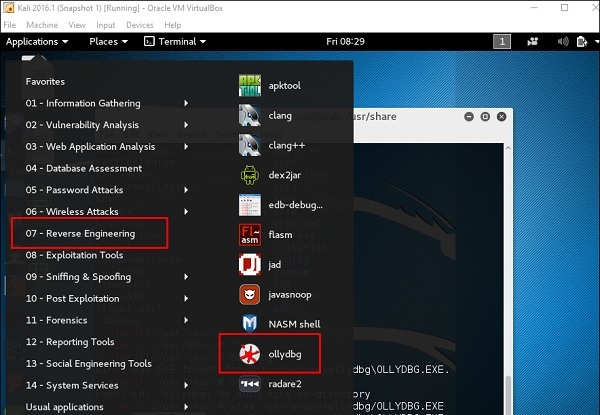

Чтобы открыть пройдите в меню Applications → Reverse Engineering → ollydbg

Для загрузки EXE файла, нажмите на кнопку с желтой папкой в левом верхнем угле (кнопка выделена на следующем скриншоте)

После загрузки Вы увидите похожее окно, как и ниже на скриншоте, в котором Вы можете изменять двоичные файлы.

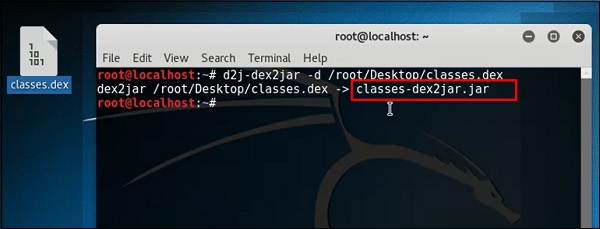

dex2jar

Это приложение помогает конвертировать файл APK (android) в файл JAR для просмотра исходного кода. Чтобы использовать его, откройте терминал и напишите

# d2j-dex2jar –d myfile

Где myfile — это файл, который нужно взломать.

Ниже на скриншотах мы создали из файла classes.dex файл JAR

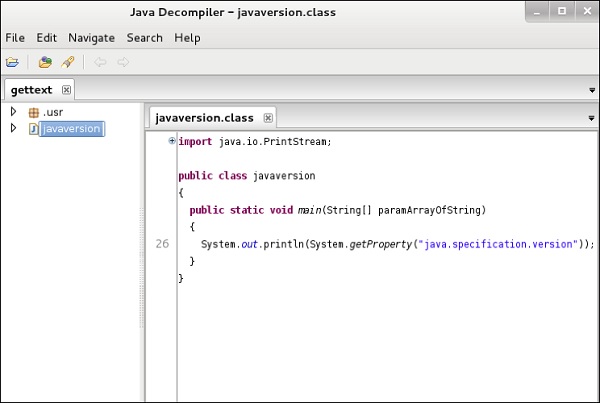

jd-gui

JD-GUI — автономная графическая утилита, которая отображает исходные коды Java файлов .class

Вы можете просмотреть восстановленный исходный код. Для примера мы можем восстановить файл, который мы извлекли инструментом dex2jar выше.

Запустит утилиту можно из терминала

# jd-gui

Чтобы импортировать файл, щелкните на значок с открытой папкой в левом верхнем углу, затем выберите файл.

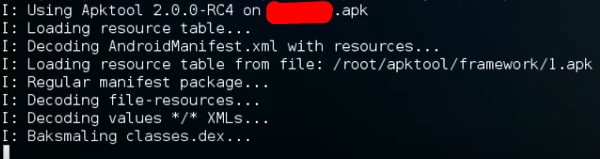

apktool

Apktool — это один из лучших инструментов для изменения приложения Android. Он может декодировать ресурсы почти в исходную форму и восстанавливать их после внесения изменений.

Для запуска выполните команду в терминале

# apktool

Чтобы декомпилировать apk файл, выполните команду

# apktool d myfile.apk

Процесс декомпиляции виден на скриншоте ниже

СП