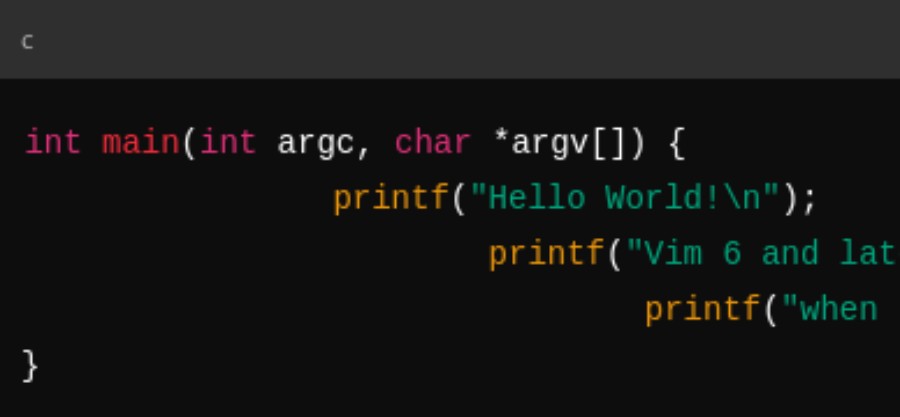

Когда вставляешь текст в Vim через терминал, отступы могут ломаться. Сохранение отступов помогает сохранить правильное форматирование.

Читать далее “Сохранение отступов вставленного текста vim”

Автор: UNLIX

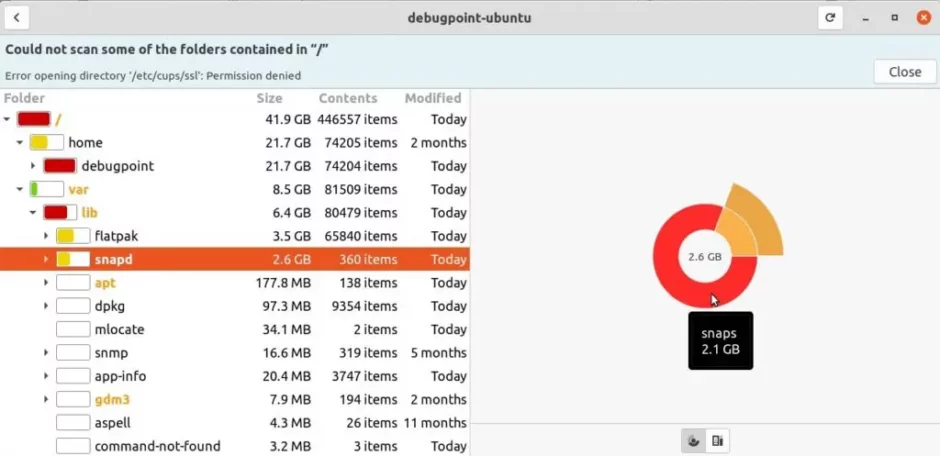

Как почистить Snap, чтобы освободить место на диске

Это краткое руководство со скриптом поможет почистить snap, удалить старые версии пакетов и освободить место на вашем диске.

Читать далее “Как почистить Snap, чтобы освободить место на диске”

Конфигурация хоста VMware ESXi с PowerCLI (best practice)

В данной статье рассмотрим как конфигурировать VMware ESXi с PowerCLI для усиления безопасности. Читать далее “Конфигурация хоста VMware ESXi с PowerCLI (best practice)”

Двухфакторная аутентификация 2FA с SSL VPN ASA и MultiOTP

Потребность предоставить удаленный доступ к корпоративной среде возникает все чаще и чаще. Но всегда нужно выбирать безопасный вариант. Рассмотрим настройку двухфакторной аутентификации 2FA с SSL VPN ASA и MultiOTP.

Читать далее “Двухфакторная аутентификация 2FA с SSL VPN ASA и MultiOTP”

Как установить PHP (8.3, 8.2 или 7.4) на Debian 12

В этой статье мы предоставим пошаговое руководство о том как установить PHP (8.3, 8.2 или 7.4) на Debian 12. Мы специально рассмотрим разные версии PHP, предоставляя вам возможность выбора версии, которая соответствует вашим потребностям. Читать далее “Как установить PHP (8.3, 8.2 или 7.4) на Debian 12”

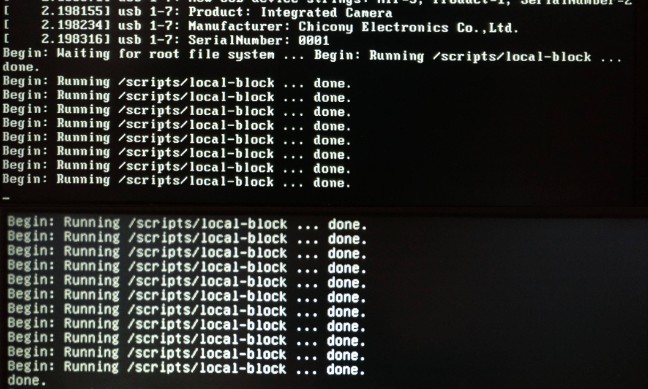

Linux долго загружается и много строк /scripts/local-block

Если Вы заметили, что Linux долго загружается и в процессе много строк /scripts/local-block, читайте как быстро исправить. Читать далее “Linux долго загружается и много строк /scripts/local-block”

Как добавить корневой сертификат CA на Linux

Довольно легко можно добавить корневой сертификат CA на Linux (Debian/Ubuntu), просто добавив их в папку /usr/local/share/ca-certificates и выполнив одну команду. Читать далее “Как добавить корневой сертификат CA на Linux”

Ошибка /bin/bash^M: bad interpreter: No such file or directory

В выводе указано, что скрипт должен быть выполнен оболочкой, расположенной по адресу /bin/bash^M и ошибка bad interpreter: No such file or directory. Решение простое. Читать далее “Ошибка /bin/bash^M: bad interpreter: No such file or directory”

Ошибка Binary file (standard input) matches в grep

При попытке поиска в рамках файла может возникнуть ошибка “Binary file (standard input) matches”. Читать далее “Ошибка Binary file (standard input) matches в grep”

Тайм-аут SSH после нескольких минут бездействия

Сегодня я собираюсь написать об еще одной интересной проблеме, которая может привести к тайм-ауту SSH-соединения, и о том, как увеличить тайм-аут SSH-соединения в macOS, Linux, *BSD и Unix-подобных системах. Читать далее “Тайм-аут SSH после нескольких минут бездействия”