Основная концепция инструментов для снифинга так же проста, как перехват данных. И Kali Linux имеет некоторые известные инструменты для этого. В этой статье вы узнаете об инструментах для снифинга и спуфинга, которые доступны в Kali Linux.

Burpsuite

Burpsuite может использоваться в качестве инструмента для снифигна между браузером и веб-сервером, для поиска параметров, используемых веб-приложением.

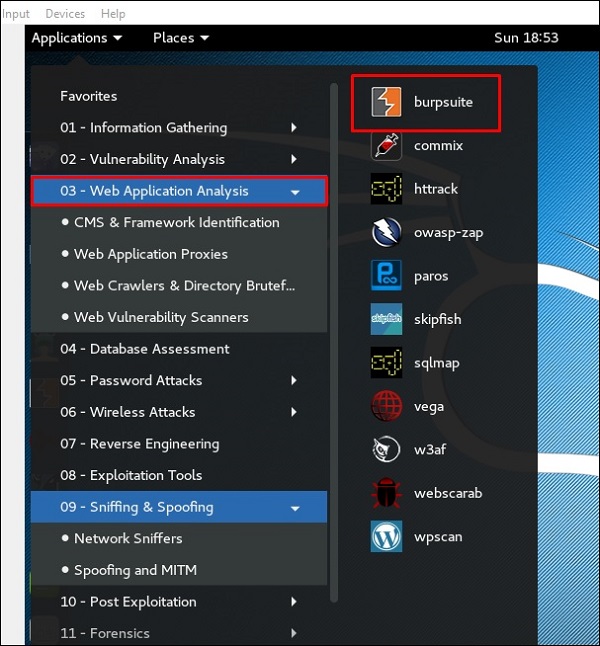

Чтобы открыть Burpsuite, перейдите в Applications → Web Application Analysis → burpsuite.

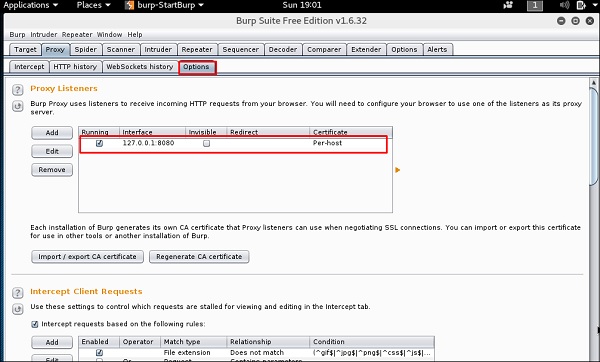

Чтобы настроить снифинг, мы настраиваем burpsuite для работы в качестве прокси-сервера. Для этого перейдите в раздел Options, установите чекбокс, как показано на следующем скриншоте.

В этом случае IP-адрес прокси-сервера будет 127.0.0.1 с портом 8080.

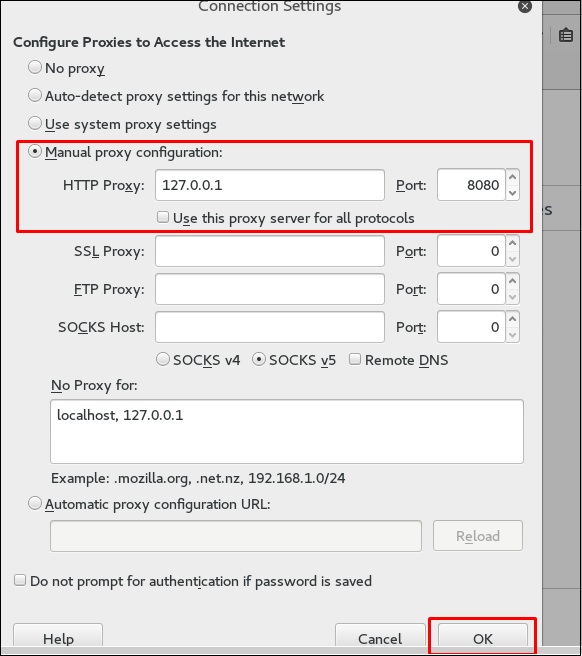

Затем настройте прокси-сервер в браузере, который и есть наш IP-адрес машины с burpsuite и порт, который был указан выше.

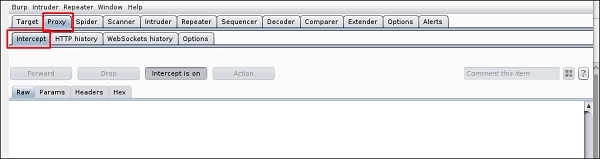

Чтобы начать перехват, перейдите в раздел Proxy → Intercept → нажмите “Intercept is on”.

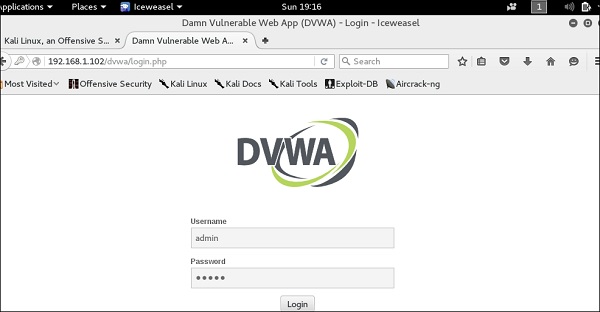

Продолжайте пользоваться веб-страницей (сайтом) на которой вы хотите найти параметр для проверки на наличие уязвимостей.

В данном случае это хост с metasploit’ом с IP 192.168.1.102

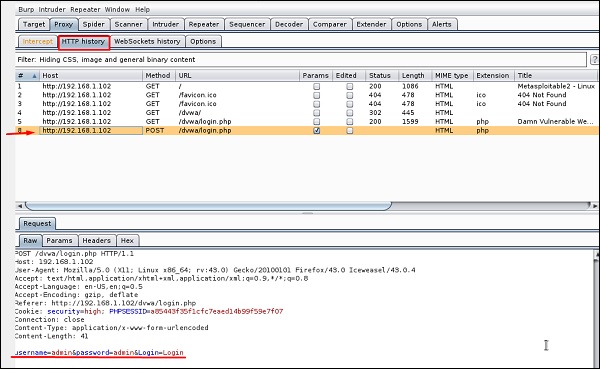

Перейдите в раздел «HTTP History». На следующем снимке экрана строка (отмеченная красной стрелкой) показывает последний запрос. В закладке Raw (исходный код) видны скрытые параметры: идентификатор сеанса, имя пользователя и пароль (подчеркнуты красным цветом).

Mitmproxy

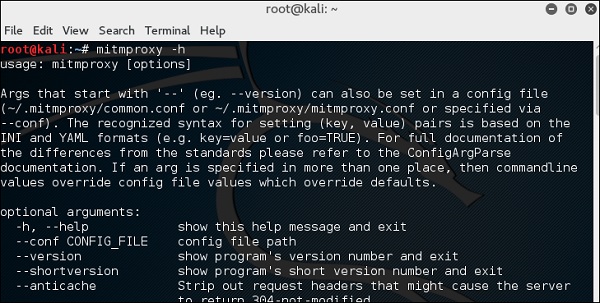

mitmproxy с поддерживает SSL атаку MITM (человек-в-середине) с помощью прокси-сервера http. Утилита предоставляет собой консольный интерфейс, позволяющий сканировать потоки трафика и редактировать их на лету.

Для запуска, запустите терминал и напишите

# mitmproxy -parameter

Для получения доступных команд напишите

# mitmproxy –h

Для запуска MITM-прокси, напишите

# mitmproxy –p 80

И на порту 80 у нас будет слушать наш прокси.

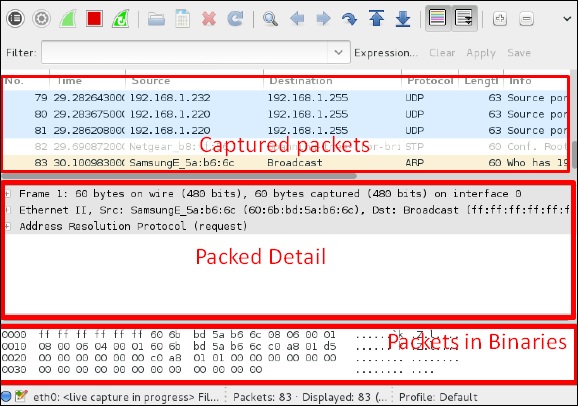

Wireshark

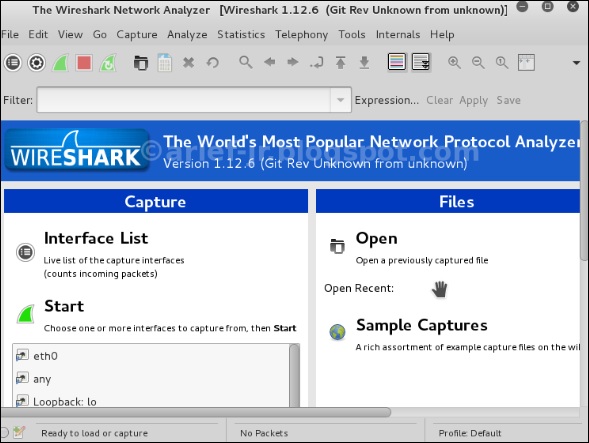

Wireshark является одним из лучших анализаторов пакетов данных. Он анализирует пакеты на уровне кадра. Вы можете получить дополнительную информацию о Wireshark на официальном сайте: https://www.wireshark.org/.

В Kali Linux она находится в Applications → Sniffing & Spoofing → wireshark.

После запуска wireshark, перед нами появляется GUI.

Жмем “Start” и начинается захват пакетов на интерфейсе (показано ниже на скриншоте)

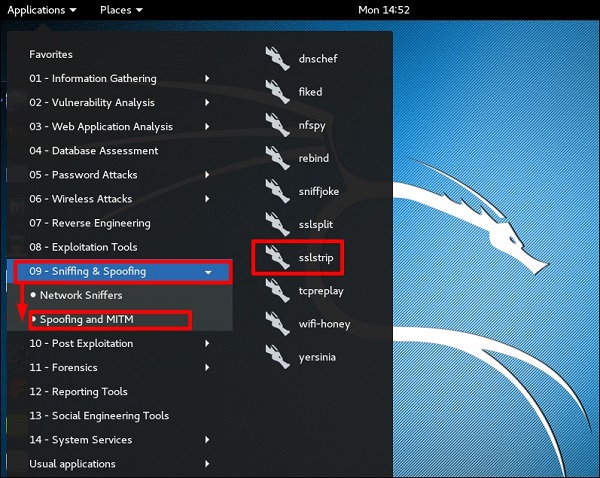

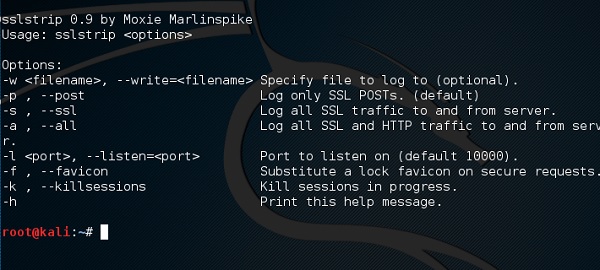

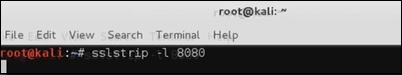

sslstrip

sslstrip это инструмент для MITM атаки это заставляет браузер жертвы общаться plain текстом по HTTP, и прокси изменяет содержимое, которое получено с сервера HTTPS.

https://адрес_сайта подменяется на http://адрес_сайта

Для открытия, перейдем в Applications → 09-Sniffing & Spoofing → Spoofing and MITM → sslstrip.

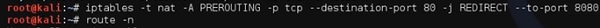

Настроим заворачивание трафика так, чтобы переслать все соединения с порта 80 на 8080.

Затем запустим sslstrip на том порту, который нам необходим (8080)

# sslstrip

Следи за своими финансами легко прямо в Telegram — начни вести учёт доходов и расходов уже сейчас!

Следи за своими финансами легко прямо в Telegram — начни вести учёт доходов и расходов уже сейчас!