В этой статье мы разберем инструменты, которые доступны дистрибутиве Kali Linux.

Hydra

Hydra – это взломщик, который поддерживает множество протоколов: Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

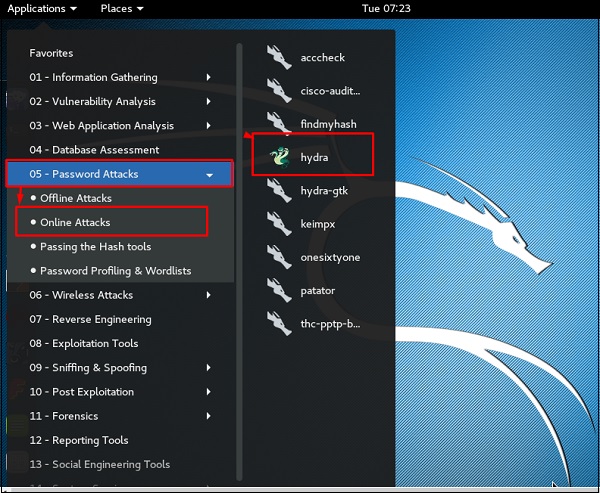

Чтобы запустить, перейдите в Applications → Password Attacks → Online Attacks → hydra.

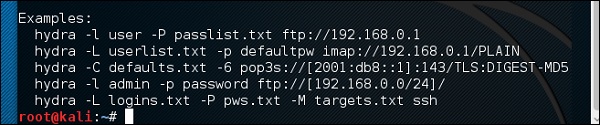

Откроется консоль терминала, как показано на следующем снимке экрана.

Сейчас мы будем подбирать пароль для FTP на хосте с IP адресом 192.168.1.101

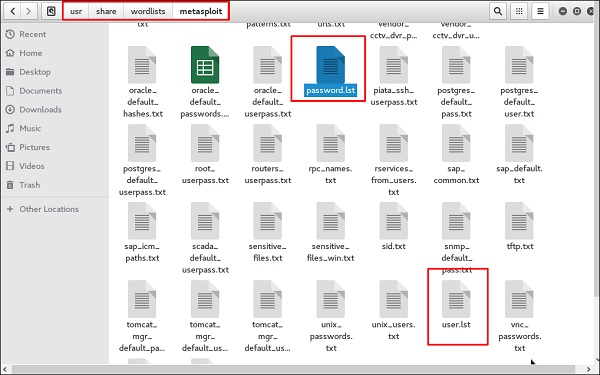

У нас есть список паролей в файле password.lst и файл с логинами в файле user.lst по пути \usr\share\wordlist\metasploit

Команда будет выглядеть следующим образом

# hydra -l /usr/share/wordlists/metasploit/user.lst -P /usr/share/wordlists/metasploit/passwords.lst ftp://192.168.1.101 –V

где –V – это выводить имя пользователя и пароль при попытке подбора (verbose)

![]()

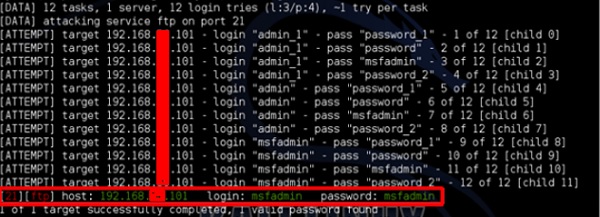

Как показано на следующем скриншоте, имя пользователя и пароль найдены — это msfadmin:msfadmin

Если хотите, можно запустить “гидру” в GUI (графическая оболочка). Для этого выберите в меню xhydra-gtk или выполните команду

# xhydra

Johnny

Johnny – это графический интерфейс для инструмента взлома паролей John the Ripper. Как правило, он используется для слабых паролей.

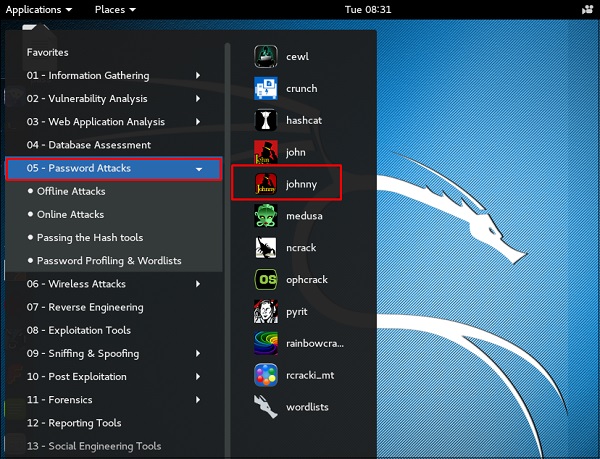

Чтобы открыть его, перейдите в раздел Applications → Password Attacks → johnny.

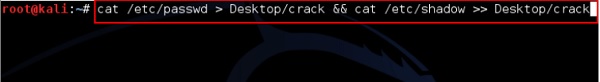

Сейчас мы попробуем узнать пароль пользователя (в данном случае мы под root) на нашей машине с Kali с помощью следующей команды (файл будет создан на рабочем столе)

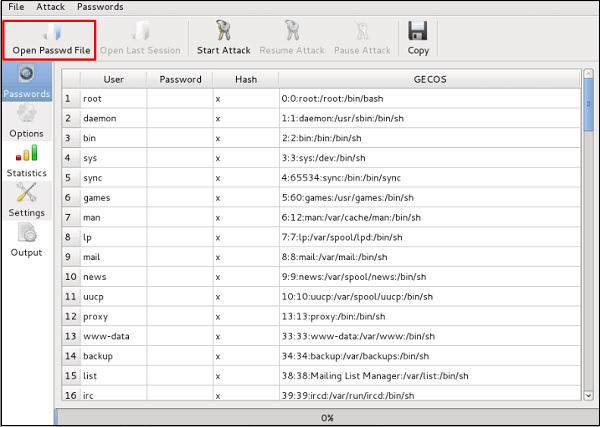

Нажмите “Open Passwd File” → OK, и все файлы будут показаны, как на следующем снимке экрана

Нажмите “Start Attack”. После завершения атаки нажмите в левой панели на кнопку “Passwords”, и пароль будет показан.

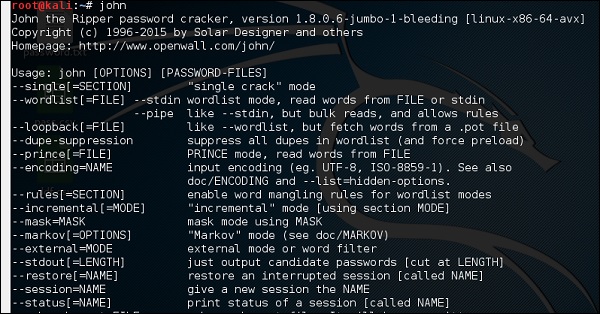

John

John – это версия Johnny GUI, но через командную строку (CLI). Для запуска откройте терминал и напишите команду

# john

Если мы так же хотим узнать пароль нашего пользователя, но через командную строку, то введем команду

# unshadow passwd shadow > unshadowed.txt

В файле unshadowed.txt будут сохранены нужные нам данные.

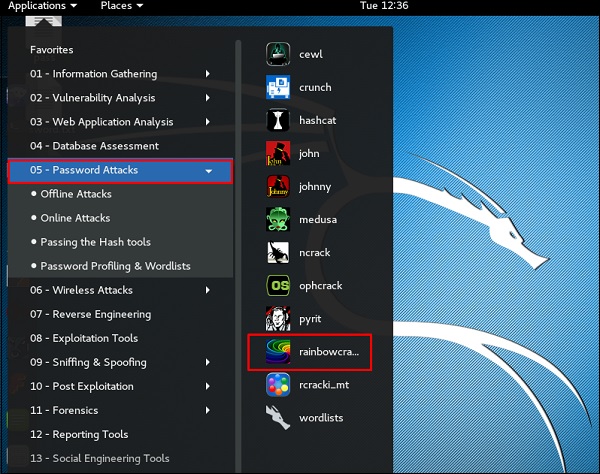

Rainbowcrack

Программное обеспечение RainbowCrack ломает хеши по радужной таблице. Радужные таблицы — это обычные файлы, хранящиеся на жестком диске. Как правило, радужные таблицы покупаются или могут быть скомпилированы с помощью различных инструментов.

Чтобы открыть RainbowCrack, перейдите в раздел Applications → Password Attacks → click “rainbowcrack”.

Чтобы воспользоваться этой утилитой, выполните команду

# rcrack /home/user/rainbow_table.txt -f /home/user/pass_hash.txt

Где /home/user/rainbow_table.txt – это файл с радужной таблицей, а /home/user/pass_hash.txt – это файл с хешами паролей.

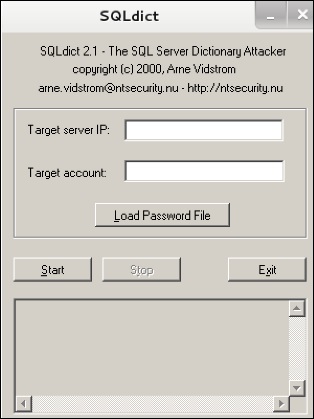

SQLdict

Это инструмент атаки по словарю для SQL сервера и он очень прост в использовании. Чтобы открыть его, откройте терминал и введите команду

# sqldict

Появится подобное окно

В поле “Target IP Server” введите адрес SQL сервера. В поле “Target Account” введите имя пользователя. Затем выберите файл с паролями и нажмите “Start”. Ждите окончания подбора.

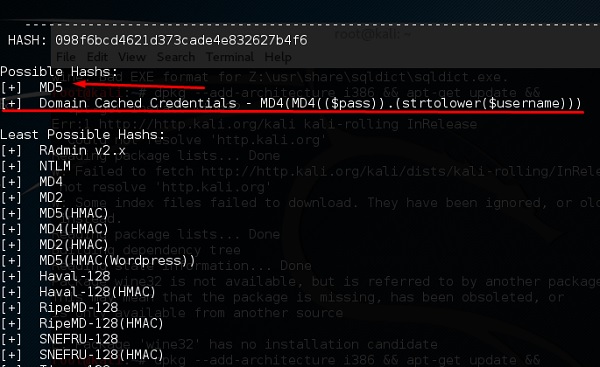

Hash-identifier

Это инструмент, который используется для определения типа хеша, чтобы понять, для чего они используются. Например, если у меня есть хеш, он может сказать мне, является ли он хешем ОС Linux или Windows.

На приведенном выше скриншоте показано, что указанный хеш может быть хешем MD5 и похож на кешированные учетные данные домена.

Вся информация представлена исключительно в образовательных целях. Помните, что все противоправные действия караются законом! 🙂